Le piratage informatique constitue une menace majeure, avec des attaques de plus en plus sophistiquées touchant particuliers et entreprises. En France, le piratage de comptes est la 2e cybermenace selon Cybermalveillance.gouv.fr. Il nécessite de comprendre les techniques utilisées et mettre en place une protection adaptée.

A retenir

Les pirates peuvent causer des pertes financières importantes lors d'attaques réussies. L'article 323-1 du code pénal français prévoit jusqu'à 5 ans de prison et 150 000 € d'amende pour le piratage informatique.

Les différentes formes de piratage informatique

Le piratage informatique prend des formes multiples et de plus en plus sophistiquées. D'après les données de Cybermalveillance.gouv.fr, le piratage de comptes en ligne représente actuellement la deuxième menace cyber la plus répandue en France, tant pour les particuliers que les professionnels.

Les principales catégories d'attaques

Les pirates informatiques, aussi appelés hackers, utilisent différentes techniques pour s'introduire dans les systèmes. Les black hats, pirates malveillants, déploient principalement quatre types d'attaques :

- Les logiciels malveillants (malware) qui infectent les systèmes pour voler des données

- Les rançongiciels (ransomware) qui chiffrent les données et exigent une rançon

- Le hameçonnage (phishing) qui usurpe l'identité d'entités légitimes

- Les attaques par force brute qui tentent de deviner les mots de passe

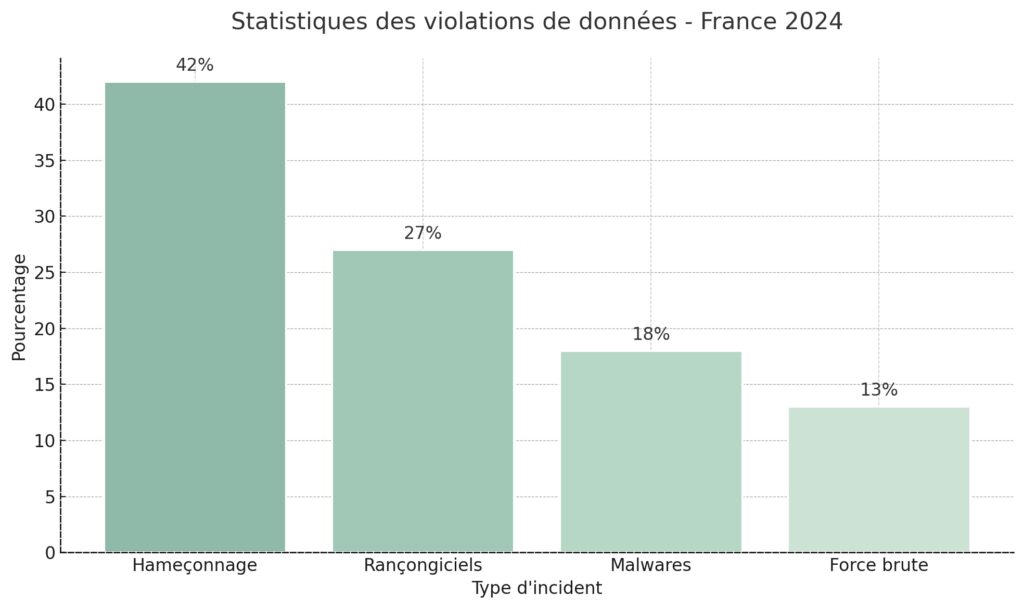

Statistiques des violations de données

Le piratage du géant Yahoo entre 2013 et 2014 reste emblématique avec plus de 3 milliards de comptes compromis. En France, selon les chiffres de la CNIL pour 2024, les violations de données personnelles touchent :

| Type d'incident | Pourcentage |

| Hameçonnage | 42% |

| Rançongiciels | 27% |

| Malwares | 18% |

| Force brute | 13% |

Évolution des techniques de piratage

Les white hats, pirates éthiques, contribuent à identifier les failles de sécurité. Leurs découvertes montrent une sophistication croissante des méthodes d'attaque, avec notamment l'utilisation de l'intelligence artificielle pour automatiser les tentatives d'intrusion et contourner les protections traditionnelles.

Techniques d'intrusion et vulnérabilités exploitées

Les techniques d'intrusion informatique évoluent constamment, avec des méthodes de plus en plus sophistiquées pour contourner les protections des systemes. Les cybercriminels exploitent aussi bien les vulnérabilités techniques que humaines pour s'introduire dans les réseaux.

Principales méthodes d'intrusion

L'exploitation de failles de securite reste une des techniques privilégiées par les pirates. Ils utilisent notamment les vulnérabilités zero-day, ces failles inconnues des éditeurs de logiciels qui permettent de prendre le contrôle d'un système avant qu'un correctif ne soit déployé. Les identifiants connexion faibles ou volés constituent également un vecteur d'attaque majeur, avec plus de 80% des intrusions liées à des mots de passe compromis.

L'ingénierie sociale

Les techniques d'ingenierie sociale comme le phishing ciblent directement les utilisateurs. Les pirates créent des messages frauduleux imitant des services légitimes pour dérober des identifiants. En 2024, 65% des entreprises françaises ont subi au moins une tentative de phishing, causant en moyenne 50 000€ de préjudice par attaque réussie.

Propagation dans les réseaux

Une fois le point d'entrée compromis, les pirates déploient des logiciels malveillants pour étendre leur contrôle. Les chevaux de Troie permettent d'installer des portes dérobées, tandis que les vers se propagent automatiquement d'un système à l'autre. Les attaques par deni service visent à saturer les ressources pour paralyser le réseau.

| Type d'attaque | Coût moyen par incident |

| Rançongiciel | 250 000€ |

| Vol de données | 180 000€ |

| Déni de service | 85 000€ |

Techniques avancées

Les pirates utilisent des outils d'automatisation pour scanner les réseaux et identifier les vulnérabilités. Les attaques "Living off the Land" exploitent les logiciels légitimes déjà présents sur les systèmes pour passer inaperçues. Les techniques d'effacement de traces permettent de dissimuler les activités malveillantes.

Cadre légal et sanctions pénales

La législation française encadre strictement les actes de piratage informatique et prévoit des sanctions pénales sévères pour protéger les systèmes d'information et les données personnelles des citoyens et organisations.

Cadre juridique en France

Le code pénal français qualifie le piratage informatique d'atteinte aux systèmes de traitement automatisé de données (STAD). L'article 323-1 punit de 2 ans d'emprisonnement et 60 000 € d'amende le simple fait d'accéder ou de se maintenir frauduleusement dans un système. Les peines sont portées à 3 ans et 100 000 € si des données ont été supprimées ou modifiées. L'extraction ou la copie de données est sanctionnée par 5 ans de prison et 150 000 € d'amende selon l'article 323-3.

Procédure judiciaire

Les victimes de piratage doivent déposer plainte auprès des services de police ou de gendarmerie, qui transmettront au procureur de la République. La plainte doit détailler les faits constatés et fournir tous les éléments techniques utiles à l'enquête. Les brigades spécialisées en cybercriminalité peuvent être saisies pour les investigations numériques complexes.

Exemples de condamnations récentes

- Juin 2023 : 4 ans de prison ferme et 150 000 € d'amende pour le piratage des données de santé de l'AP-HP

- Octobre 2023 : 18 mois avec sursis pour une attaque par déni de service contre un site gouvernemental

- Décembre 2023 : 2 ans dont 6 mois ferme pour vol de données bancaires via phishing

Harmonisation européenne

La directive NIS2 de l'Union Européenne, entrée en vigueur en janvier 2023, renforce les obligations de cybersécurité et harmonise les sanctions entre États membres. Elle impose aux entreprises de signaler les incidents sous 24h et prévoit des amendes pouvant atteindre 10 millions d'euros ou 2% du chiffre d'affaires mondial.

Protection et sécurisation des systèmes

La protection des systemes informatiques nécessite la mise en place d'une stratégie de défense complète, intégrant des dispositifs techniques et des procédures adaptées. Les statistiques montrent qu'en France, 73% des entreprises ont subi au moins une cyberattaque en 2024.

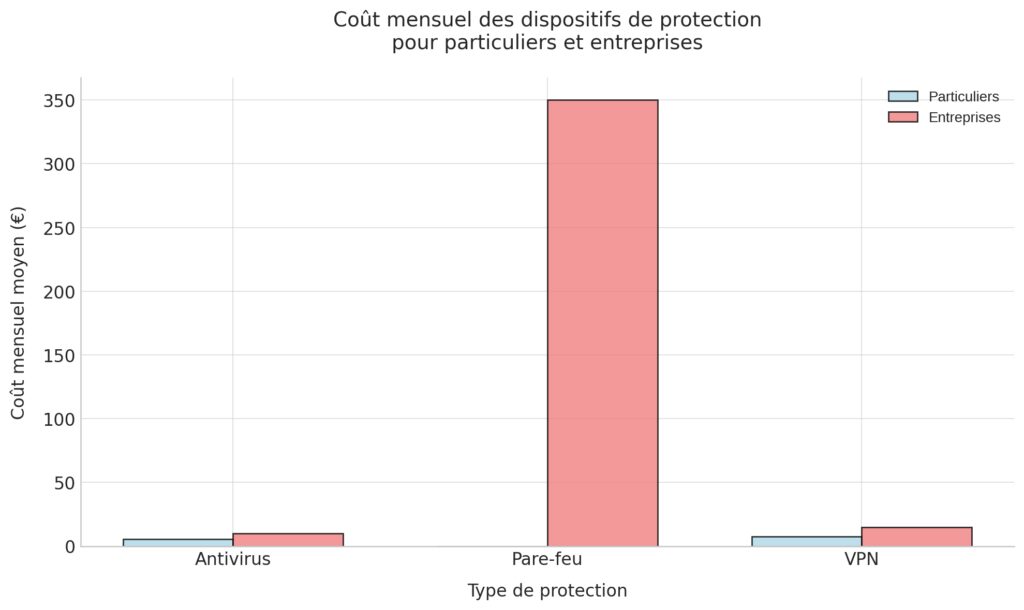

Dispositifs techniques de protection

L'installation d'un antivirus constitue le premier niveau de défense. Les tests comparatifs démontrent une efficacité de détection moyenne de 97,3% pour les solutions professionnelles. Le pare-feu analyse le trafic réseau et bloque les connexions suspectes, avec un taux d'interception des menaces de 91%.

| Type de protection | Coût mensuel particuliers | Coût mensuel entreprises |

| Antivirus | 3-8€ | 5-15€ par poste |

| Pare-feu | Inclus OS | 200-500€ |

| VPN | 5-10€ | 10-20€ par utilisateur |

Authentification et mots de passe

L'utilisation de mots de passe complexes reste indispensable. Selon Cybermalveillance.gouv.fr, un mot de passe doit comporter au minimum 12 caractères mélangeant majuscules, minuscules, chiffres et caractères spéciaux. L'authentification à double facteur réduit de 99% les risques de compromission des comptes.

Sécurisation des communications

Le chiffrement des données via un VPN protège les échanges sur les réseaux non sécurisés. La sécurisation de la boite mail passe par l'activation de filtres anti-spam et anti-phishing, qui bloquent en moyenne 95% des courriers malveillants.

Bonnes pratiques quotidiennes

- Sauvegarder régulièrement les données (quotidienne pour les fichiers critiques)

- Mettre à jour systématiquement les logiciels

- Former les utilisateurs aux risques (2h minimum par trimestre)

- Segmenter les accès selon les besoins

- Chiffrer les supports de stockage externes

L'essentiel à retenir sur le piratage informatique

Le piratage informatique continue d'évoluer avec des techniques de plus en plus perfectionnées. La multiplication des objets connectés et la numérisation croissante créent de nouvelles failles à exploiter. La sensibilisation des utilisateurs, le renforcement des protections techniques et la mise à jour régulière des systèmes restent indispensables pour contrer ces menaces.